- 更新日: 2013年7月25日

- CentOS & Linux

FileZilla での SFTP 接続設定と Chroot 機能の設定 〜 CentOS6

FTP クライアント FileZilla で、CentOS にインストールした vsftpd に接続するための SFTP 接続の設定を行います。使うポートは SSH と同じポートです。Mac の FileZillaで作業しました。

SSH と公開鍵認証が使えれば、レンタルサーバーなどでも、同様の手順で FileZilla での SFTP 接続の設定を行えると思います。通常の FTP ログインより、通信が暗号化される SFTP のほうがセキュリティ面で安心です。

このエントリーは、CentOS 6.4 インストール~設定手順の目次 の一部です。

FileZilla での SFTP 接続の設定

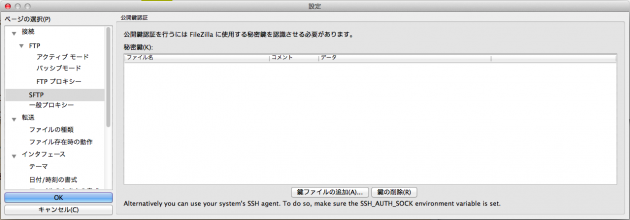

FileZilla → Preferences → 左メニューの接続 → FTP → SFTP から鍵ファイルを追加します。鍵の生成についてはこちら。→ SSH で公開鍵認証による接続の設定、Mac で ssh-keygen し公開鍵をサーバーに保存 | EasyRamble

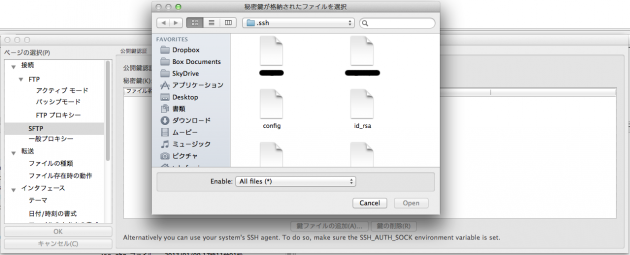

「鍵ファイルの追加」からSSH 接続で作った秘密鍵を指定します。私は、/home/.ssh/id_rsa に秘密鍵を保存していたので、ここで少しはまりました。「鍵ファイルの追加」からドットで始まるディレクトリが表示されず…

なので一旦、/home/alias_to_dotssh という/home/.ssh/id_rsa へのエイリアスを作成。そのエイリアスの方から、/home/.ssh/id_rsa を選択しました。

つづいて、鍵ファイルの変換を求められるので「はい」。

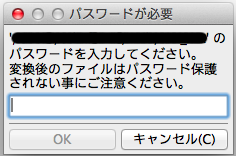

パスフレーズを求められるので入力してOK。

変換後の鍵ファイルの名前を適当に付けて保存(Save)。どうやらPuttyのフォーマットみたい。

OK。

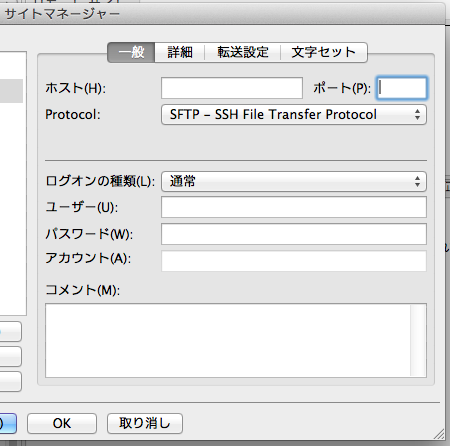

サイトマネージャーより、新しいサイトを選択してホスト、ポート(SSH のポート番号)を入力。Protocolに「SFTP – SSH File Transfer Protocol」を指定。ログオンの種類は「通常」、ユーザー名を入力、パスワードは空にする。以上を設定したら接続。

以上で、FileZilla での SFTP 接続設定は終了です。接続できるかどうか確認を行います。SFTP 接続のみに限定して、通常のFTPを使用しないのであれば、iptables でFTP用の20,21番ポートは閉じておいたほうが良いでしょう。

chroot 機能を有効にして SFTP 接続する設定

1つ問題があって上記の手順で SFTP 接続の設定を行うと、FTPサーバーの chroot 機能が働かなくなります。SFTP でログインしたユーザーが、ホームディレクトリより上位のフォルダも参照できてしまいます。

ユーザーにホームディレクトリ以外にアクセスさせたくない場合は、以下のページなどを参考に sftp 専用のユーザーとグループを作成して設定を行います。今回の私が構築した環境では、設定しませんでした。

- – 参考リンク –

- FTPサーバー構築(vsftpd) – CentOSで自宅サーバー構築

- CentOS環境構築: CentOSでChroot環境を作る

- ARX Developers Blog: sftp専用ユーザの作り方~CentOS 6

- SSH(シェル)の制限かけてchrootの設定を有効にしたSFTPサーバを提供する方法 – 終焉を喰らう者

- sftpとChrootDirectory – あるシステム管理者の日常

- CentOS & Linux の関連記事

- Job for nginx.service failedのNginxエラー

- upstream sent too big header while reading response header from upstream(Nginx/Rails)

- Can’t get information about user clamav(clamdエラー)

- STDERR: Exception in thread “main” java.lang.InternalErrorエラー

- Linuxサーバー容量を確認するコマンドdf,duをマスターする!

- rmでファイル削除後にdf -hで容量が減らない時の対処(Linux)

- Apacheをローカルネットワークのみに公開にする

- logwatchからのメールが来ないと思ったら…

- Linuxサーバの負荷や使用率を調査するコマンドと手順

- Bashの脆弱性もう一件CVE-2014-7169に対するパッチ適用

画像付き英語辞書 Imagict | 英単語をイメージで暗記

画像付き英語辞書 Imagict | 英単語をイメージで暗記

Leave Your Message!